Konfigurieren der Zugriffsrichtlinien und Benutzerkonten für mobile Geräte von Pulseway

Montag, 22. Dezember 2014

Eine Gerätezugriffsrichtlinie stellt eine ACL (Zugriffskontrollliste) dar, die definiert, welchem Berechtigungssatz das Gerät folgen soll.

1. Gerätezugriffsebene verwalten

Pulseway bietet drei verschiedene Ebenen von Zugriffsrechten für mobile Geräte, sodass Sie jedem einzelnen Gerät spezifische Berechtigungsebenen erteilen können. Das bedeutet, dass Sie, wenn Sie sich entscheiden, ein neues mobiles Gerät zur Überwachung Ihres Netzwerks hinzuzufügen, diesem eine bestimmte Zugriffsebene auf Systeme Ihrer Wahl gewähren können. Sie können die Zugriffsebene eines Geräts jederzeit ändern. Ganz zu schweigen davon, dass das Gerät bei Verlust jederzeit entfernt oder gesperrt werden kann.

Informationen zu Gerätezugriffsrichtlinien

Die BYOD-Lösung (Bring Your Own Device) für IT-Abteilungen basiert stark auf Gerätezugriffsrichtlinien. Eine Gerätezugriffsrichtlinie stellt eine ACL (Zugriffskontrollliste) dar, die definiert, welchem Berechtigungssatz das Gerät folgen soll. Pulseway bietet drei Berechtigungssätze:

- I. Vollzugriff – Gewährung uneingeschränkten Zugriffs auf das überwachte System

- II. Nur-Lese-Zugriff – gewährt Zugriff auf das überwachte System, verweigert jedoch alle Befehle

- III. Kein Zugriff – verhindert jeglichen Zugriff auf das überwachte System (einschließlich seiner Benachrichtigungen und Berichtsdaten)

Darüber hinaus werden Gerätezugriffsrichtlinien auch in zwei Typen unterteilt:

- I. Explizite Richtlinie – betrifft nur ein Gerät

- II. Standardrichtlinie – betrifft alle Geräte, die keine explizite Richtlinie haben

Aufstellen

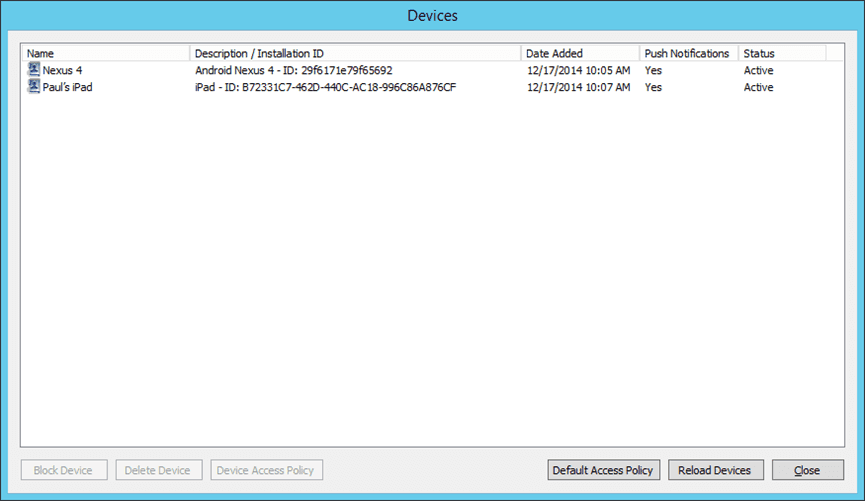

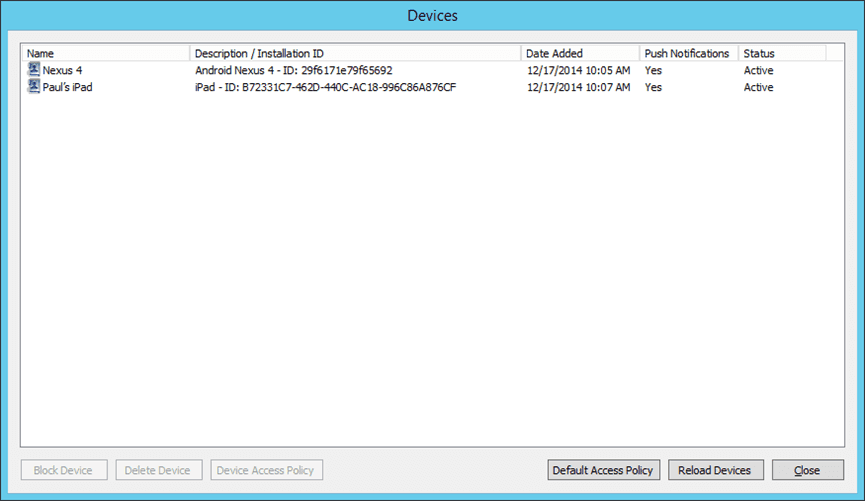

Um mit den Gerätezugriffsrichtlinien zu beginnen, öffnen Sie Pulseway Manager (Windows-Agent-Konfigurator-App) und klicken Sie unten auf dem Bildschirm auf die Schaltfläche „Geräte verwalten“.

Ihnen wird eine Liste aller unter Ihrem Konto registrierten Geräte angezeigt, in der Sie Gerätezugriffsrichtlinien erstellen oder ändern können.

Wählen Sie ein Gerät aus und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche „Gerätezugriffsrichtlinie“, um eine explizite Richtlinie zu erstellen.

Denken Sie daran, die Standardzugriffsebene festzulegen, die für überwachte Systeme verwendet wird, die nach der Erstellung dieser Richtlinie hinzugefügt werden. Die Richtlinie fügt sie automatisch mit der von Ihnen konfigurierten Standardzugriffsebene hinzu.

Hinweis: Um unbefugte Änderungen an Ihren Gerätezugriffsrichtlinien zu verhindern, wird empfohlen, den zweistufigen Authentifizierungsmechanismus für Ihr Pulseway-Konto zu aktivieren.

2. Mehrere Benutzerkonten

Richten Sie Benutzerkonten für andere Teammitglieder ein, um auf verschiedene Teile Ihres überwachten Netzwerks zuzugreifen. Sie können neue Benutzer hinzufügen und ihnen Systeme zuweisen, bestehende Benutzer bearbeiten und Benutzer löschen. Dies bietet die Möglichkeit, den Zugriff auf bestimmte Systeme von einem zentralen Ort aus zu widerrufen und dem Mitarbeiter gleichzeitig ein dediziertes Pulseway-Konto zu geben.

Ein gängiges Szenario für Pulseway besteht darin, alle überwachten Systeme einem einzigen Konto zuzuordnen und die überwachten Systeme dann mit den für sie zuständigen IT-Abteilungen zu teilen.

Hinweis: Mehrere Konten und zugehörige Konten werden nur vom Pulseway Enterprise Server unterstützt .

Aufstellen

Kontozuordnungen (Systemfreigabe) können über Pulseway Manager oder Pulseway Admin (Pulseway Enterprise Server-Verwaltungs-App) konfiguriert werden.

In diesem Blogbeitrag erstellen wir ein verknüpftes Konto über Pulseway Admin, aber verknüpfte Konten können auch über den Pulseway Manager im Dialogfeld „Kontodetails“ erstellt werden.

Auf dem Bildschirm „Kontodetails“ sehen Sie auf der Registerkarte „Zugeordnete Konten“ alle aktiven Kontozuordnungen. Durch Klicken auf Hinzufügen können Sie eine neue Zuordnung erstellen:

Benachrichtigungen von gemeinsam genutzten Systemen können bei Bedarf optional deaktiviert werden.

Hinweis: Die Überwachungsprotokollierung kann für sicherheitskritische Konten aktiviert werden, um alle an die Systeme gesendeten Befehle zu protokollieren. Von verknüpften Konten gesendete Befehle werden ebenfalls protokolliert und das verknüpfte Konto wird als Befehlssender gemeldet.

Für weitere Informationen oder wenn Sie weitere Hilfe benötigen, können Sie uns unter support@pulseway.com kontaktieren.

Teilen auf

Weitere Blog-Beiträge

Schauen Sie sich unsere aktuellen Beiträge aus unserem Blog an, die unsere Redakteure für Sie ausgewählt haben