Was ist Phishing?

Donnerstag, 20. Oktober 2022

Beim Phishing handelt es sich um eine betrügerische Praxis, bei der Menschen über E-Mails, Textnachrichten, Websites oder Telefonanrufe dazu manipuliert werden, vertrauliche Informationen wie Kreditkartennummern oder Anmeldeinformationen preiszugeben, die dann für den Zugriff auf Systeme und Angriffe auf Systeme verwendet werden können. Cyberkriminelle tun dies, indem sie Benutzer dazu verleiten, bestimmte Aktionen auszuführen, die dazu führen, dass sie versehentlich Malware herunterladen.

Im Erfolgsfall führt ein Phishing-Angriff zu Identitätsdiebstahl, Datenschutzverletzungen, finanziellen Verlusten und anderen schwerwiegenden Folgen für eine Einzelperson oder ein Unternehmen. Es ist eine der häufigsten Formen des Social Engineering – Ungefähr 90 % aller Datenschutzverletzungen beginnen mit Phishing. In den letzten Jahren haben Phishing-Angriffe im Jahresvergleich um 400 % zugenommen.

Phishing ist eine Hacking-Technik, die menschliches Verhalten ausnutzt und manipuliert, um erfolgreich zu sein. Der Angreifer gibt im Allgemeinen vor, jemand zu sein, dem das Opfer vertraut, etwa ein Kollege oder ein Bankvertreter, und erzeugt ein Gefühl der Dringlichkeit, um das Opfer zu einer vorschnellen Entscheidung und einer bestimmten Aktion zu drängen. Es handelt sich um eine wirksame Hacking-Taktik, da Benutzer leichtgläubig sein und zu Fehlern gezwungen werden können. Nach Angaben des Weltwirtschaftsforums 4,91 Millionen US-Dollar im Durchschnitt pro Angriff.

Häufige Arten von Phishing-Angriffen

Da Hacker ständig neue Formen von Phishing-Angriffen weiterentwickeln und erfinden, sind hier einige der häufigsten, die in jüngster Zeit beobachtet wurden.

Massen-Phishing

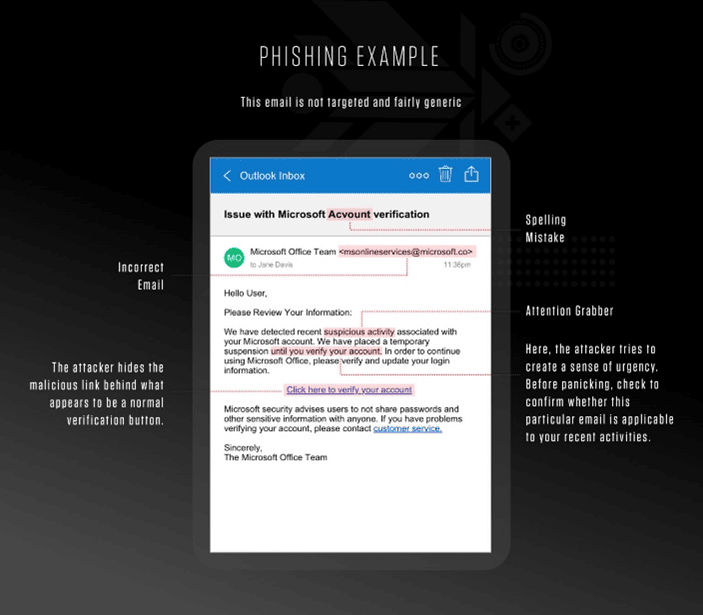

Der Angreifer gibt sich als große, bekannte Organisation wie Netflix, Amazon oder Microsoft aus, um möglichst viele Menschen zu betrügen. Sie betrachten dies als ein Zahlenspiel und nutzen ein gemeinsames und starkes Gefühl wie Angst oder Neugier. Betreffzeilen lauten normalerweise etwa „Es liegt ein Problem mit Ihrer Bestellung vor“; oder „Ihre Dokumente sind jetzt fertig.“ Der Text enthält den Aufruf zum Handeln, der logisch und vernünftig erscheint, aber den Leser dazu verleiten soll, eine gehackte Website zu besuchen oder eine illegale Datei herunterzuladen. Sie sind außerdem so gestaltet, dass sie wie legitime Nachrichten aussehen. Daher müssen Benutzer wissen, worauf sie achten müssen, um festzustellen, ob eine Nachricht verdächtig ist.

Speerfischen

Im krassen Gegensatz zur zuletzt besprochenen Art ist Spear-Phishing nichts für die Massen. Es ist für bestimmte Ziele konzipiert – wie jemand mit ausschließlichem Zugang zu sensiblen Informationen oder der Befugnis, Finanztransaktionen zu autorisieren. Normalerweise untersucht der Angreifer seine Opfer, indem er so viele Informationen wie möglich über sie sammelt. Mit wem und wie sie interagieren, was sich in ihren sozialen Medien befindet usw. Ähnlich wie Betrüger nutzen sie all diese Informationen, um sich als jemand auszugeben, den das Opfer kennt – und so weiter. normalerweise ihr Chef oder ein Kollege oder Lieferant – und dann versuchen, das Opfer mit einer glaubwürdigen Bitte zu einem Fehler zu verleiten. Die Nachricht könnte etwa lauten: „Ich weiß, dass Sie in den Urlaub fahren.“ Könnten Sie diese Rechnung begleichen, bevor Sie losfahren?“

Spear-Phishing-Angriffe sind erfolgreich, weil das Opfer nichts „Phishing“ bemerkt. über die Anfrage, die sie erhalten. Sie fallen dann darauf herein, indem sie eine Zahlung leisten oder eine andere vom Angreifer gewünschte Aktion ausführen.

Walfang

Dies ähnelt im Grunde Spear-Phishing, doch das Opfer ist in der Regel ein leitender Angestellter oder jemand ganz oben in der Unternehmenshierarchie, sodass der Angreifer mehr Geld verdienen kann. Die vom Angreifer verfolgten Nachrichtenübermittlungen und Taktiken sind praktisch dieselben wie beim Spear-Phishing.

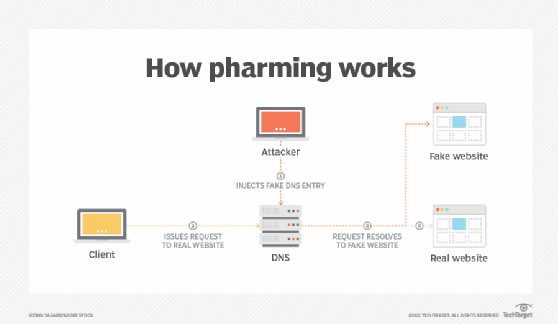

Landwirtschaft

Pharming ist ein raffinierter Phishing-Angriff, der den DNS-Server (oder das Gerät) des Opfers dazu verleitet, falsche Informationen zwischenzuspeichern, sodass das Opfer automatisch von einer legitimen Website auf eine gefälschte Website umgeleitet wird, die darauf ausgelegt ist, seine Anmeldeinformationen zu erfassen.

Klon-Phishing

Klon-Phishing ist eine Technik, bei der Angreifer Kopien legitimer E-Mails oder Nachrichten verwenden, die das Opfer bereits zuvor erhalten hat und die es daher kennt und denen es vertraut. Der Angreifer wird einige Details ändern und schädliche Links oder Dateien in diese Kopien einfügen. Diese verdächtigen Veränderungen werden vom Opfer normalerweise übersehen, weil es sich mit der Nachricht vertraut fühlt.

So vermeiden Sie den Köder – Schutz vor Phishing

Trotz der Zunahme von Phishing-Bedrohungen wissen 97 % der Mitarbeiter nicht, wie sie eine komplexe Phishing-E-Mail erkennen können. Aufklärung durch Sicherheitsbewusstseinstraining und Phishing-Simulation (bewusstes Versenden gefälschter Phishing-E-Mails zur Sensibilisierung) ist der beste Weg, dieser wachsenden Bedrohung entgegenzuwirken. Laut einer Webroot-Umfrage wurden rund 11 % der Nutzer Opfer der ersten Phishing-E-Mail. Allerdings sank diese Quote nach der sechsten Simulations-E-Mail deutlich auf 6 % und nach 18 Simulationen nur noch auf 4 %.

Durch Schulungen können Benutzer besser verstehen, was Phishing ist, und erkennen, was „Phishing“ ist. über die E-Mails und Nachrichten, die sie erhalten. „Phishy“ Zu den Merkmalen gehören (sind aber nicht beschränkt auf):

- Rufen Sie an, um vertrauliche oder persönliche Informationen offenzulegen oder andere Maßnahmen zu ergreifen

- Bitten um Geld

- Unerwünschte Dateien und Anhänge

- Subtile oder offensichtliche Versuche, Dringlichkeit zu erzeugen

- Drohungen mit schwerwiegenden Folgen, manchmal unrealistisch

- Schlechte Rechtschreibung und Grammatik

- Unzulässige oder falsche Absenderangaben

- Abgeschnittene Links, die schwer zu überprüfen sind

- Links mit subtilen Rechtschreibunterschieden, die echt aussehen, es aber nicht sind

- Schädliche Links, die falsch dargestellt werden, um wie echte Links auszusehen

Nutzen Sie Technologien, die zum Schutz vor Phishing und seinen Folgen beitragen

- Erweiterte E-Mail-Sicherheit: Es nutzt maschinelles Lernen und künstliche Intelligenz, um Benutzern zu helfen, den neuesten Phishing-Betrügereien immer einen Schritt voraus zu sein.

- Antivirensoftware: Phishing-Angriffe umgehen herkömmliche Sicherheitssoftware, da sie keine Malware enthält. Ein erweiterter Virenschutz kann eine zusätzliche Schutzebene bieten, wenn ein erfolgreicher Angriff zur Bereitstellung von Schadsoftware geführt hat.

- Multifaktor-Authentifizierung (MFA): Phishing-Angriffe sammeln in der Regel Benutzeranmeldeinformationen wie Benutzernamen und Passwörter. MFA verwendet einen zusätzlichen Mechanismus zur Authentifizierung des Benutzers (z. B. über das Mobiltelefon) und fügt eine zusätzliche Sicherheitsebene hinzu, sodass es selbst dann nutzlos ist, wenn der Kriminelle das Passwort hat, da er den MFA-Prozess nicht abschließen kann.

- Webfilter: Diese verhindern, dass Benutzer schädliche und auf der schwarzen Liste stehende Websites besuchen.

Was ist Phishing und wie kann man es bekämpfen?

Unter Phishing versteht man die betrügerische Praxis, gefälschte E-Mails und andere Nachrichten zu versenden, um vertrauliche Informationen zu sammeln oder jemanden zu manipulieren. Es handelt sich um eine weitverbreitete Bedrohung, die in vielen Formen auftritt, beispielsweise Spear-Phishing, Whaling und Pharming. Der beste Weg, sich vor Phishing zu schützen, besteht in der Aufklärung der Benutzer und der Einführung von Technologien zur Bekämpfung von Phishing, wie E-Mail-Sicherheitslösungen und Antivirenprogrammen Software usw.

Wir hoffen, dass dieser Blog etwas Licht ins Dunkel bringt, was Phishing ist, und Ihnen hilft zu verstehen, wie Sie sich und andere davor schützen können.

Diesen Beitrag teilen

Ähnliche Beiträge

Schließen Sie sich den Reihen zufriedener Kunden an und erleben Sie noch heute den Unterschied von Pulseway.