¿Qué es el phishing?

jueves 20 octubre, 2022

El phishing es la práctica fraudulenta de manipular a las personas a través de correos electrónicos, mensajes de texto, sitios web o llamadas telefónicas para que revelen información confidencial, como números de tarjetas de crédito o credenciales de inicio de sesión, que luego puede usarse para acceder y atacar sistemas. Los ciberdelincuentes hacen esto engañando a los usuarios para que realicen acciones específicas que les provocan descargar malware sin darse cuenta.

Cuando tiene éxito, un ataque de phishing resulta en robo de identidad, filtración de datos, pérdidas financieras y otras consecuencias graves para un individuo o una empresa. Es una de las formas más comunes de ingeniería social; acerca del 90% de las filtraciones de datos comienzan con phishing. En los últimos años, los ataques de phishing han aumentado un 400 % interanual.

El phishing es una técnica de piratería que explota y manipula el comportamiento humano para lograr el éxito. El atacante generalmente finge ser alguien en quien la víctima confía, como un colega o un representante de un banco, y crea una sensación de urgencia para apresurar a la víctima a tomar una decisión precipitada y realizar una acción particular. Es una táctica de piratería eficaz porque los usuarios pueden ser crédulos y verse obligados a cometer errores. Según el Foro Económico Mundial, El 95 % de los incidentes de ciberseguridad se deben a errores humanos. A los piratas informáticos les resulta más fácil engañar a las personas que a las computadoras. El phishing es una actividad rentable y los piratas informáticos ganan alrededor de 4,91 millones de dólares en promedio por ataque.

Tipos comunes de ataques de phishing

Dado que los piratas informáticos evolucionan e innovan continuamente en nuevas formas de ataques de phishing, a continuación se muestran algunos de los más comunes observados en los últimos tiempos.

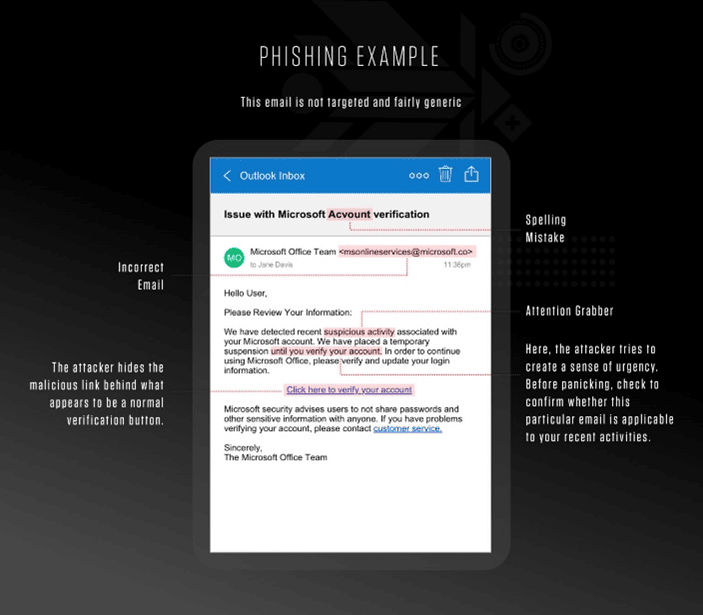

Phishing masivo

El atacante se hace pasar por una organización grande y conocida como Netflix, Amazon o Microsoft para estafar al mayor número de personas posible. Ven esto como un juego de números y aprovechan una emoción fuerte y común como el miedo o la curiosidad. Las líneas de asunto suelen ser algo así como 'Hay un problema con su pedido' o 'Hay un problema con su pedido'. o 'Sus documentos ya están listos'. El cuerpo contiene el llamado a la acción, que parece lógico y razonable, pero está diseñado para engañar al lector para que visite un sitio web pirateado o descargue un archivo ilegítimo. También están diseñados para parecerse a mensajes legítimos, por lo que los usuarios deben saber a qué prestar atención para saber si un mensaje es sospechoso.

Phishing de lanza

En marcado contraste con el último tipo que analizamos, el phishing no es para las masas. Está diseñado para objetivos específicos: como alguien con acceso exclusivo a información sensible o el poder de autorizar transacciones financieras. El atacante suele estudiar a sus víctimas recopilando la mayor cantidad de información posible sobre ellas; Con quién interactúan y cómo, qué hay en sus redes sociales, etc. Al igual que los estafadores, utilizan toda esta información para hacerse pasar por alguien que la víctima conoce. normalmente su jefe, un colega o proveedor; y luego intentar inducir a la víctima a cometer un error presentando una solicitud creíble. El mensaje podría decir algo como 'Sé que te vas de vacaciones'. ¿Podrías liquidar esta factura antes de ir?

Los ataques de Spear phishing tienen éxito porque la víctima no nota nada 'phishy' en su información. sobre la solicitud que reciben. Luego caen en la trampa al realizar un pago o realizar alguna otra acción que el atacante desee.

Ballenero

Esto es básicamente como el phishing, pero la víctima suele ser un alto ejecutivo o alguien de alto nivel en la jerarquía empresarial, por lo que el atacante puede ganar más dinero. Los mensajes y las tácticas seguidas por el atacante a todos los efectos prácticos son los mismos que en el phishing.

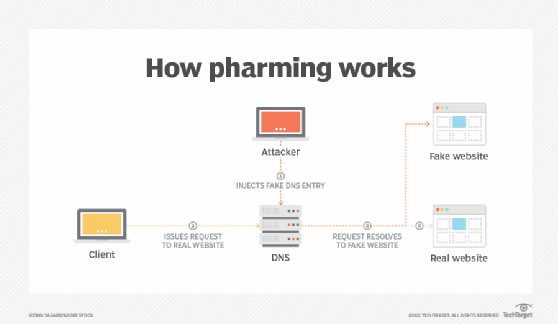

Agricultura

Pharming es un sofisticado ataque de phishing que engaña al servidor DNS (o dispositivo) de la víctima para que almacene en caché información falsa de modo que la víctima sea redirigida automáticamente desde un sitio web legítimo a uno falso diseñado para capturar sus credenciales.

Clonar phishing

El phishing clonado es una técnica mediante la cual los atacantes utilizan copias de correos electrónicos o mensajes legítimos que la víctima ya ha recibido anteriormente y, por lo tanto, conoce y en los que confía. El atacante cambiará algunos detalles e incluirá enlaces o archivos maliciosos en estas copias. La víctima suele pasar por alto estos cambios sospechosos debido a su sensación de familiaridad con el mensaje.

Cómo evitar el cebo: protegiendo contra el phishing

A pesar del aumento de las amenazas de phishing, el 97 % de los empleados no saben cómo reconocer un correo electrónico de phishing avanzado. La mejor manera de combatir esta creciente amenaza es educar a través de capacitación en concientización sobre seguridad y simulación de phishing (enviar deliberadamente correos electrónicos de phishing falsos para aumentar la concientización). Según una encuesta de Webroot, alrededor del 11% de los usuarios fueron víctimas del primer correo electrónico de phishing. Sin embargo, esta tasa cayó significativamente al 6% después del sexto correo electrónico de simulación y solo al 4% después de 18 simulaciones.

La capacitación ayuda a los usuarios a comprender qué es el phishing y les ayuda a identificar qué es 'phishy' sobre los correos electrónicos y mensajes que reciben. 'Phishy' Los rasgos incluyen (pero no se limitan a):

- Llamar para revelar información sensible o personal o tomar cualquier otra acción.

- Solicitudes de dinero

- Archivos y archivos adjuntos no solicitados

- Intentos sutiles o flagrantes de crear urgencia.

- Amenazas de repercusiones graves, a veces poco realistas

- Mala ortografía y gramática.

- Datos del remitente ilegítimos o incorrectos

- Enlaces truncados que son difíciles de verificar

- Enlaces con sutiles diferencias ortográficas que parecen genuinos pero no lo son

- Enlaces maliciosos que se tergiversan para que parezcan genuinos

Utilice tecnologías que ayuden a protegerse contra el phishing y sus consecuencias.

- Seguridad avanzada del correo electrónico: aprovecha el aprendizaje automático y la inteligencia artificial para ayudar a los usuarios a mantenerse a la vanguardia de las últimas estafas de phishing.

- Software antivirus: los ataques de phishing evitan el software de seguridad tradicional porque no contienen malware. La protección antivirus avanzada puede proporcionar una capa adicional de protección si un ataque exitoso ha resultado en la implementación de malware.

- Autenticación multifactor (MFA): los ataques de phishing suelen recopilar credenciales de usuario, como nombre de usuario y contraseñas. MFA utiliza un mecanismo adicional para autenticar al usuario (por ejemplo, a través del teléfono móvil) y agrega una capa adicional de seguridad de modo que incluso si el delincuente tiene la contraseña, es inútil porque no puede completar el proceso de MFA.

- Filtros web: evitan que los usuarios visiten sitios web maliciosos y incluidos en listas negras.

¿Qué es el phishing y cómo combatirlo?

El phishing es la práctica fraudulenta de enviar correos electrónicos y otros mensajes falsos para recopilar información confidencial o manipular a alguien. Es una amenaza común y se puede ver de muchas formas, como phishing, caza de ballenas y pharming. La mejor manera de protegerse contra el phishing es educar a los usuarios y adoptar tecnologías que combatan el phishing, como soluciones de seguridad de correo electrónico, antivirus software, etc.

Esperamos que este blog arroje algo de luz sobre qué es el phishing y le ayude a comprender cómo puede protegerse a sí mismo y a los demás contra él.

Compartir en

Más historias del blog

Echa un vistazo a nuestras historias recientes de nuestro blog que nuestros editores seleccionaron para ti