O que é phishing?

Quinta-feira, 20 de outubro de 2022

Phishing é a prática fraudulenta de manipular pessoas por meio de e-mails, mensagens de texto, sites ou ligações telefônicas para divulgar informações confidenciais, como números de cartão de crédito ou credenciais de login, que podem então ser usadas para acessar e atacar sistemas. Os cibercriminosos fazem isso enganando os usuários para que executem ações específicas que os levam a baixar malware inadvertidamente.

Quando bem-sucedido, um ataque de phishing resulta em roubo de identidade, violação de dados, perdas financeiras e outras consequências graves para um indivíduo ou empresa. É uma das formas mais comuns de engenharia social - uma das formas mais comuns de engenharia social. cerca de 90% das violações de dados começam com phishing. Nos últimos anos, os ataques de phishing têm aumentado 400% em relação ao ano anterior.

Phishing é uma técnica de hacking que explora e manipula o comportamento humano para obter sucesso. O invasor geralmente finge ser alguém em quem a vítima confia, como um colega ou um representante de banco, e cria um senso de urgência para apressar a vítima a tomar uma decisão precipitada e tomar uma ação específica. É uma tática de hacking eficaz porque os usuários podem ser ingênuos e forçados a cometer erros. De acordo com o Fórum Econômico Mundial, US$ 4,91 milhões em média por ataque.

Tipos comuns de ataques de phishing

Com os hackers evoluindo continuamente e inovando em novas formas de ataques de phishing, aqui estão alguns dos mais comuns vistos nos últimos tempos.

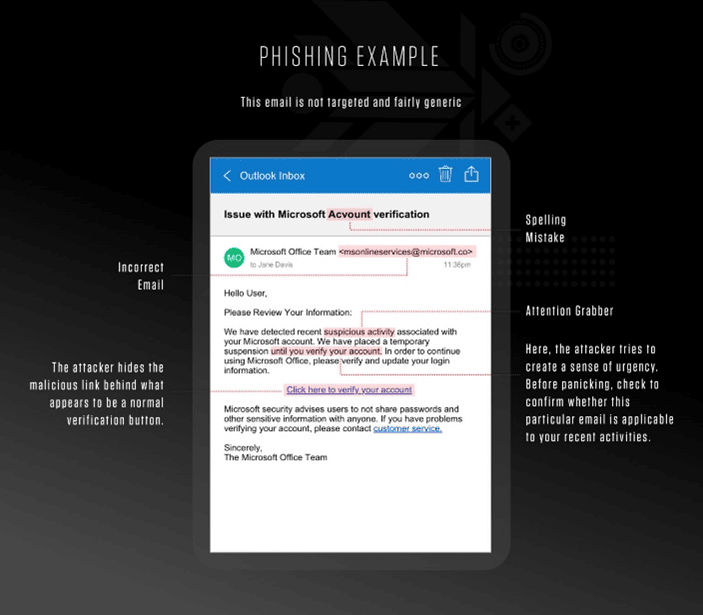

Phishing em massa

O invasor finge ser uma organização grande e conhecida como Netflix, Amazon ou Microsoft para enganar o maior número de pessoas possível. Eles veem isso como um jogo de números e exploram uma emoção forte e comum, como medo ou curiosidade. As linhas de assunto geralmente são algo como “Há um problema com seu pedido” ou “Seus documentos estão prontos.” O corpo contém o apelo à ação, que parece lógico e razoável, mas foi concebido para induzir o leitor a visitar um site pirateado ou a descarregar um ficheiro ilegítimo. Eles também foram projetados para parecerem mensagens legítimas, portanto, os usuários devem saber o que observar para saber se uma mensagem é suspeita.

Phishing lança

Em total contraste com o último tipo que discutimos, o spear phishing não é para as massas. Ele foi projetado para alvos específicos - como alguém com acesso exclusivo a informações confidenciais ou com poder de autorizar transações financeiras. O invasor geralmente estuda suas vítimas coletando o máximo de informações possível sobre elas — com quem e como interagem, o que está nas redes sociais, etc. Semelhante aos vigaristas, eles usam todas essas informações para se passar por alguém que a vítima conhece — geralmente seu chefe, colega ou fornecedor — e depois tentar induzir a vítima a cometer um erro apresentando um pedido credível. A mensagem poderia ser algo como “Eu sei que você está saindo de férias”. Você poderia compensar esta fatura antes de ir?

Os ataques de spear phishing são bem-sucedidos porque a vítima não percebe nada “phishing”; sobre a solicitação que recebem. Eles então caem nessa fazendo um pagamento ou realizando alguma outra ação desejada pelo invasor.

Baleeira

Isso é basicamente como spear phishing, mas a vítima geralmente é um executivo sênior ou alguém de alto escalão na hierarquia empresarial, para que o invasor possa ganhar mais dinheiro. As mensagens e táticas seguidas pelo invasor, para todos os efeitos práticos, são as mesmas do spear phishing.

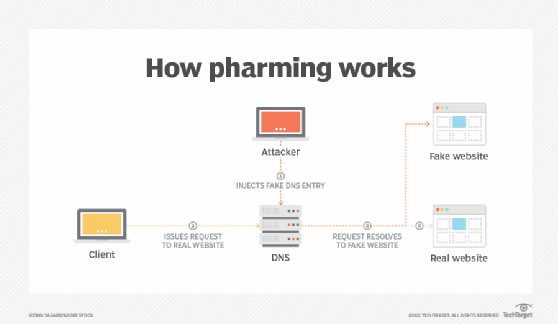

Agricultura

Pharming é um ataque de phishing sofisticado que engana o servidor DNS (ou dispositivo) da vítima para armazenar informações falsas em cache, para que a vítima seja automaticamente redirecionada de um site legítimo para um site falso projetado para capturar suas credenciais.

Clonar phishing

Clone phishing é uma técnica pela qual invasores utilizam cópias de e-mails ou mensagens legítimas que a vítima já recebeu anteriormente e, portanto, conhece e confia. O invasor alterará alguns detalhes e incluirá links ou arquivos maliciosos nessas cópias. Essas alterações suspeitas geralmente são ignoradas pela vítima devido ao sentimento de familiaridade com a mensagem.

Como evitar a isca - proteção contra phishing

Apesar do aumento das ameaças de phishing, 97% dos funcionários não sabem como reconhecer um e-mail de phishing avançado. A educação através de treinamento de conscientização em segurança e simulação de phishing (envio deliberado de e-mails de phishing falsos para aumentar a conscientização) é a melhor maneira de combater essa ameaça crescente. De acordo com uma pesquisa da Webroot, cerca de 11% dos usuários foram vítimas do primeiro e-mail de phishing. No entanto, esta taxa caiu significativamente para 6% após o sexto e-mail de simulação e apenas 4% após 18 simulações.

O treinamento ajuda os usuários a entender o que é phishing e a identificar o que é “phishing” sobre os e-mails e mensagens que recebem. “Phishy” características incluem (mas não estão restritas a):

- Ligue para divulgar informações confidenciais ou pessoais ou tome qualquer outra ação

- Pedidos de dinheiro

- Arquivos e anexos não solicitados

- Tentativas sutis ou flagrantes de criar urgência

- Ameaças de graves repercussões, por vezes irrealistas

- Ortografia e gramática ruins

- Detalhes do remetente ilegítimos ou incorretos

- Links truncados que são difíceis de verificar

- Links com diferenças ortográficas sutis que parecem genuínas, mas não são

- Links maliciosos que são deturpados para parecerem genuínos

Use tecnologias que ajudem a proteger contra phishing e suas consequências

- Segurança avançada de e-mail: aproveita o aprendizado de máquina e a inteligência artificial para ajudar os usuários a se manterem à frente dos mais recentes golpes de phishing.

- Software antivírus: os ataques de phishing contornam o software de segurança tradicional porque não contêm malware. A proteção antivírus avançada pode fornecer uma camada adicional de proteção se um ataque bem-sucedido resultar na implantação de malware.

- Autenticação multifator (MFA): os ataques de phishing geralmente coletam credenciais de usuários, como nome de usuário e senhas. A MFA utiliza um mecanismo extra para autenticar o utilizador (por exemplo, através do telemóvel) e adiciona uma camada extra de segurança para que mesmo que o criminoso tenha a palavra-passe, esta é inútil porque não consegue completar o processo de MFA.

- Filtros da Web: evitam que os usuários visitem sites maliciosos e incluídos na lista negra.

O que é phishing e como combatê-lo

Phishing é a prática fraudulenta de enviar e-mails falsos e outras mensagens para coletar informações confidenciais ou manipular alguém. É uma ameaça comum e pode ser vista de várias formas, como spear phishing, caça às baleias e pharming. A melhor maneira de se proteger contra phishing é educar os usuários e adotar tecnologias que combatam o phishing, como e-mail soluções de segurança, antivírus softwares, etc.

Esperamos que este blog esclareça o que é phishing e ajude você a entender como você pode proteger a si mesmo e a outras pessoas contra ele.

Compartilhar este post

Posts Relacionados

Junte-se à lista de clientes satisfeitos e experimente hoje mesmo a diferença do Pulseway.