Qu’est-ce que le phishing ?

jeudi 20 octobre 2022

Le phishing est une pratique frauduleuse consistant à manipuler des personnes via des e-mails, des SMS, des sites Web ou des appels téléphoniques pour qu'elles divulguent des informations sensibles, telles que des numéros de carte de crédit ou des identifiants de connexion, qui peuvent ensuite être utilisées pour accéder aux systèmes et les attaquer. Pour ce faire, les cybercriminels incitent les utilisateurs à prendre des mesures spécifiques qui les amènent à télécharger par inadvertance des logiciels malveillants.

Lorsqu’elle réussit, une attaque de phishing entraîne un vol d’identité, des violations de données, des pertes financières et d’autres conséquences graves pour un individu ou une entreprise. C'est l'une des formes les plus courantes d'ingénierie sociale - à propos de 90 % des violations de données commencent par le phishing. Ces dernières années, les attaques de phishing ont augmenté de 400 % par rapport à l'année précédente.

Le phishing est une technique de piratage informatique qui exploite et manipule le comportement humain pour réussir. L'attaquant prétend généralement être une personne de confiance, comme un collègue ou un représentant de banque, et crée un sentiment d'urgence pour pousser la victime à prendre une décision irréfléchie et à entreprendre une action particulière. Il s'agit d'une tactique de piratage efficace car les utilisateurs peuvent être crédules et obligés de commettre des erreurs. Selon le Forum économique mondial, 95 % des incidents de cybersécurité pourraient être attribués à une erreur humaine. Les pirates informatiques trouvent plus facile de tromper les gens que les ordinateurs. Le phishing est une activité rentable, les pirates informatiques gagnant environ 4,91 millions de dollars en moyenne par attaque.

Types courants d'attaques de phishing

Alors que les pirates informatiques évoluent continuellement et innovent de nouvelles formes d’attaques de phishing, voici quelques-unes des plus courantes observées ces derniers temps.

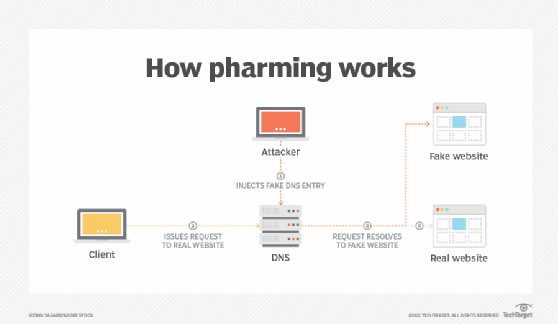

Phishing en masse

L’attaquant se fait passer pour une grande organisation bien connue comme Netflix, Amazon ou Microsoft pour arnaquer le plus de personnes possible. Ils voient cela comme un jeu de chiffres et exploitent une émotion commune et forte comme la peur ou la curiosité. Les lignes d'objet ressemblent généralement à 'Il y a un problème avec votre commande'. ou «Vos documents sont maintenant prêts.» Le corps contient l'appel à l'action, qui semble logique et raisonnable, mais est conçu pour inciter le lecteur à visiter un site Web piraté ou à télécharger un fichier illégitime. Ils sont également conçus pour ressembler à des messages légitimes, les utilisateurs doivent donc savoir à quoi faire attention pour savoir si un message est suspect.

Hameçonnage

Contrairement au dernier type dont nous avons parlé, le spear phishing n’est pas destiné au grand public. Il est conçu pour des cibles spécifiques : comme quelqu'un ayant un accès exclusif à des informations sensibles ou le pouvoir d'autoriser des transactions financières. L’attaquant étudie généralement ses victimes en rassemblant autant d’informations que possible sur elles : avec qui ils interagissent et comment, ce qu'il y a sur leurs réseaux sociaux, etc. Semblables aux escrocs, ils utilisent toutes ces informations pour se faire passer pour quelqu'un que la victime connaît — généralement leur patron, un collègue ou un fournisseur - puis essayez d'inciter la victime à commettre une erreur en présentant une demande crédible. Le message pourrait ressembler à quelque chose comme : 'Je sais que vous partez en vacances'. Pourriez-vous effacer cette facture avant de partir ? »

Les attaques de spear phishing réussissent parce que la victime ne remarque rien de « phishy » (hameçonnage). sur la demande qu'ils reçoivent. Ils tombent ensuite dans le piège en effectuant un paiement ou en prenant toute autre mesure souhaitée par l'attaquant.

Pêche à la baleine

Cela ressemble essentiellement au spear phishing, mais la victime est généralement un cadre supérieur ou une personne haut placée dans la hiérarchie de l'entreprise, ce qui permet à l'attaquant de gagner plus d'argent. Le message et les tactiques suivis par l’attaquant à toutes fins pratiques sont les mêmes que dans le spear phishing.

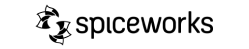

Agriculture

Le pharming est une attaque de phishing sophistiquée qui incite le serveur DNS (ou l'appareil) de la victime à mettre en cache de fausses informations afin que la victime soit automatiquement redirigée d'un site Web légitime vers un faux site conçu pour capturer ses informations d'identification.

Phishing par clone

Le phishing par clonage est une technique par laquelle les attaquants utilisent des copies d'e-mails ou de messages légitimes que la victime a déjà reçus auparavant et qu'elle connaît donc et auxquels elle fait confiance. L'attaquant modifiera certains détails et inclura des liens ou des fichiers malveillants dans ces copies. Ces changements suspects sont généralement ignorés par la victime en raison d'un sentiment de familiarité avec le message.

Comment éviter l'appât - se protéger contre le phishing

Malgré l'augmentation des menaces de phishing, 97 % des employés ne savent pas reconnaître un e-mail de phishing avancé. L'éducation par le biais de formations de sensibilisation à la sécurité et de simulation de phishing (envoi délibéré de faux e-mails de phishing pour accroître la sensibilisation) est le meilleur moyen de lutter contre cette menace croissante. Selon une enquête Webroot, environ 11 % des utilisateurs ont été victimes du premier e-mail de phishing. Cependant, ce taux a chuté de manière significative à 6 % après le sixième email de simulation et à seulement 4 % après 18 simulations.

La formation aide les utilisateurs à comprendre ce qu'est le phishing et à identifier ce qui est « phishy ». sur les e-mails et les messages qu'ils reçoivent. «Phishy» les traits incluent (sans toutefois s'y limiter) :

- Appelez pour divulguer des informations sensibles ou personnelles ou prendre toute autre mesure

- Demandes d'argent

- Fichiers et pièces jointes non sollicités

- Tentatives subtiles ou flagrantes de créer une urgence

- Des menaces de répercussions graves, parfois irréalists

- Mauvaise orthographe et grammaire

- Détails de l'expéditeur illégitimes ou incorrects

- Liens tronqués difficiles à vérifier

- Liens avec de subtiles différences orthographiques qui semblent authentiques mais ne le sont pas

- Liens malveillants déformés pour ressembler à des liens authentiques

Utiliser des technologies qui contribuent à vous protéger contre le phishing et ses conséquences

- Sécurité avancée de la messagerie : elle exploite l'apprentissage automatique et l'intelligence artificielle pour aider les utilisateurs à garder une longueur d'avance sur les dernières escroqueries par phishing.

- Logiciel antivirus : les attaques de phishing contournent les logiciels de sécurité traditionnels car ils ne contiennent pas de logiciels malveillants. Une protection antivirus avancée peut fournir une couche de protection supplémentaire si une attaque réussie entraîne le déploiement de logiciels malveillants.

- Authentification multifacteur (MFA) : les attaques de phishing collectent généralement les informations d'identification des utilisateurs, telles que le nom d'utilisateur et les mots de passe. MFA utilise un mécanisme supplémentaire pour authentifier l'utilisateur (par exemple, via le téléphone mobile) et ajoute une couche de sécurité supplémentaire de sorte que même si le criminel possède le mot de passe, celui-ci est inutile car il ne peut pas terminer le processus MFA.

- Filtres Web : ils empêchent les utilisateurs de visiter des sites Web malveillants et mis sur list noire.

Qu'est-ce que le phishing et comment le combattre

Le phishing est une pratique frauduleuse consistant à envoyer de faux e-mails et autres messages pour collecter des informations sensibles ou manipuler quelqu'un. Il s'agit d'une menace courante qui peut se manifester sous de nombreuses formes comme le spear phishing, la chasse à la baleine et le pharming. La meilleure façon de se protéger contre le phishing est d'éduquer les utilisateurs et d'adopter des technologies qui combattent le phishing, comme les solutions de sécurité de messagerie électronique, les antivirus. logiciel, etc

Nous espérons que ce blog vous a éclairé sur ce qu'est le phishing et vous a aidé à comprendre comment vous pouvez vous protéger et protéger les autres contre ce phénomène.

Partager sur

Plus d'articles de blog

Découvrez nos dernières histoires de notre blog que nos éditeurs ont sélectionnées pour vous